Definizione

La steganografia è una tecnica che si prefigge di nascondere la comunicazione tra due interlocutori. Il termine è composto appunto dalle parole greche στεγανός (coperto) e γραφία (scrittura).

contributori di Wikipedia. (n.d.). Steganografia. Wikipedia. Retrieved June 10, 2024, from https://it.wikipedia.org/wiki/Steganografia

Diversamente dalla criptazione, che rende un oggetto illeggibile se non si conosce la chiave per la sua decodifica, la steganografia digitale nasconde l’esistenza stessa del messaggio, come una sorta di inchiostro invisibile, all’interno dell’eco di un file audio, nei fotogrammi inseriti con velocità elevata in un video, con l’uso degli header nei pacchetti TCP/IP, o con la manipolazione del rumore di fondo nelle immagini.

Se indichiamo come Payload il messaggio da steganografare e Cover il suo contentitore, lo schema di funzionamento della tecnica steganografica1 può essere rappresentato nel grafico seguente

Steganalisi

La steganalisi è il processo inverso della steganografia, si propone di rilevare la presenza di messaggi nascosti per mezzo della stenganografia in vari media digitali. Utilizza tecniche quali l’analisi del formato dei file, l’analisi del contenuto, l’analisi statistica e metodi specifici della steganografia. L’obiettivo è identificare i pacchetti sospetti, determinare se hanno informazioni nascoste al loro interno e, se possibile, recuperare tali informazioni.

Tecniche di base

L’analisi statistica può fornire informazioni sulla presenza o meno di codifica steganografica. Un insieme di file non codificati dello stesso tipo e provenienti dalla stessa fonte (ad esempio, dallo stesso modello di fotocamera digitale; l’audio digitale di un CD da cui sono stati estratti i file MP3; ecc.) sono analizzati per varie statistiche. Alcune di queste sono semplici come l’analisi dello spettro, altre si basano sull’individuazione di incogruenze nel modo in cui i dati vengono compressi (JPEG o MP3). Ad esempio, un artefatto comune nella compressione JPEG è il cosiddetto “edge ringing”, in cui i componenti ad alta frequenza (come i bordi ad alto contrasto del testo nero su fondo bianco) producono una distorsione dei pixel vicini. Tale distorsione è prevedibile e algoritmi di codifica steganografica produrranno artefatti non verosimili.

Tecniche avanzate

Rumore di fondo o Least Significant Bit (LSB)

Molti sistemi steganografici semplici modificano il bit meno significativo (LSB) di un campione. Tali modifiche dei soli LSB possono essere rilevate con algoritmi appropriati con ragionevole affidabilità2.

Payload criptati

L’individuazione di un probabile payload steganografico potrebbe essere solo parte del problema, perché il payload potrebbe essere stato prima criptato. La criptazione non è fatta unicamente per rendere più arduo il recupero del payload, in quanto ha la possibilità di far apparire il payload indistinguibile dal rumore di fondo.

Rumore di sbarramento

Lo steganografo può tentare di bombardare una possibile steganalisi con file civetta. Può trattarsi di un’ampia serie di file codificati con qualsiasi cosa, da dati casuali a rumore bianco, a sciocchezze senza senso, a informazioni deliberatamente fuorvianti. Allo stesso modo, si deve considerare il possibile uso di più algoritmi di diversa rilevabilità. Lo steganalista potrebbe essere costretto a controllare prima queste esche, con un potenziale spreco di tempo. L’utilizzo di questa tecnica può rendere potenzialmente molto più evidente la manipolazione steganografica.

Applicazione di tecnica steganografica ad un’immagine

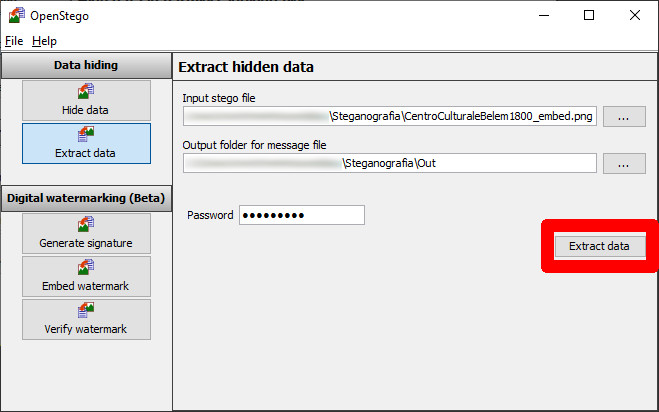

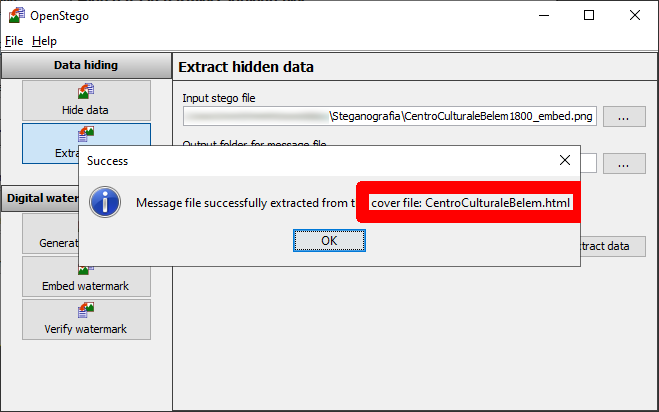

Utilizziamo OpenStego 4 per incorporare dapprima un messaggio di testo protetto da password in un’immagine, per poi estrarre con lo stesso programma il messaggio nascosto.

L’immagine originale

Incorporiamo il messaggio nascosto nell’immagine contenitore

L’immagine alla quale abbiamo applicato la tecnica steganografica non è distinguibile ad occhio nudo da quella del contenitore originale

Ora, con la password che abbiamo utilizzato per incorporare il messaggio nel contenitore originale, estraiamo il testo dall’immagine steganografica

Abbiamo così in chiaro il messaggio nascosto nell’immagine steganografica:

CentroCulturaleBelem.html

Stegomalware

Lo stegomalware5 è generato impiegando la tecnica steganografica. Il codice malevolo è veicolato da contenitori all’apparenza innocui.